In der vergangenen Woche hatte Citrix vor mehreren Sicherheitslücken in Netscaler ADC und Gateways. Eine davon galt bereits als kritisch. Nun hat Citrix die Schwachstellenbeschreibung aktualisiert, was IT-Sicherheitsforscher an die CitrixBleed-Lücke aus 2023 erinnert, weshalb nun das Wort von "CitrixBleed 2" die Runde macht.

Hinter CitrixBleed verbirgt sich eine Sicherheitslücke in Netscaler ADC und Gateway (CVE-2023-4966 / EUVD-2023-54802, CVSS 9.4, Risiko "kritisch"), die es Angreifern erlaubt, aus der Ferne und ohne Authentifizierung im RAM auf gültige Session-Tokens zuzugreifen und diese zu extrahieren. Damit können sie die Anmeldung umgehen und auf Systeme zugreifen – und das machten die dann auch fleißig. Die originale Schwachstellenbeschreibung lautete: "Sensitive information disclosure in NetScaler ADC and NetScaler Gateway when configured as a Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) or AAA virtual server."

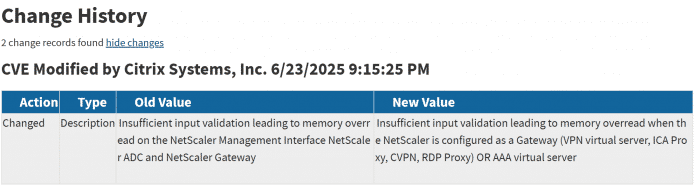

Die Sicherheitslücke aus der vergangenen Woche hatte erst eine allgemeinere Beschreibung, die Citrix am Montag dieser Woche nahezu unbemerkt aktualisiert hat. Zunächst hieß es, Angreifer können in Netscaler ADC und Gateway Speicherbereiche außerhalb vorgesehener Grenzen lesen, was auf unzureichende Prüfung von übergebenen Daten zurückgeht (CVE-2025-5777 / EUVD-2025-18497, CVSS 9.3, Risiko "kritisch").

Beinahe unbemerkt hat Citrix die Schwachstellenbeschreibung Anfang der Woche angepasst.

(Bild: Screenshot / dmk)

Im CVE-Eintrag findet sich die Beschreibungsänderung, die nun neu im Original lautet: "Insufficient input validation leading to memory overread when the NetScaler is configured as a Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) OR AAA virtual server." – was der Beschreibung der "CitrixBleed"-Lücke deutlich ähnelt. Die Citrix-Server sind üblicherweise in derartigen Konfigurationen im Einsatz, um den Fernzugriff auf Firmenressourcen zu ermöglichen.

Darüber ist der IT-Sicherheitsforscher Kevin Beaumont gestolpert und hat nun davon berichtet. Die durch die Lücke auslesbaren Speicherbereiche können sensible Informationen enthalten, etwa Session Tokens. In einer Replay-Attacke können Angreifer damit Citrix-Sitzungen übernehmen und etwa Mehrfaktorauthentifizierung umgehen. So stellte es sich bereits bei der in freier Wildbahn missbrauchten CitrixBleed-Lücke in 2023 dar. Beaumont hat außerdem die Suchmaschine Shodan nach dem Favicon von Netscaler-Instanzen befragt. Aus dem Netz sind die meisten Systeme in den USA erreichbar (13.745), Deutschland folgt an zweiter Stelle mit 6810 erreichbaren Netscaler-Instanzen. Die Suche sagt jedoch nichts darüber aus, ob die Netscaler noch verwundbar sind.

IT-Verantwortliche sollten daher ihre Citrix-Instanzen zügig mit den bereitstehenden Aktualisierungen versorgen. Citrix weist darauf hin, dass nach dem Update alle aktiven ICA- und PCoIP-Sitzungen hart beendet werden sollten. Das gelingt mit den Befehlen kill icaconnection -all sowie kill pcoipConnection -all .

(

Sie haben heise+ bereits abonniert? Hier anmelden.

Oder benötigen Sie mehr Informationen zum heise+ Abo

Kommentare