Das auf Software Supply Chain Security ausgerichtete Unternehmen ReversingLabs hat zwei Extensions mit Schadcode im offiziellen Marktplatz von Visual Studio Code entdeckt. Offenbar konnten die Erweiterungen die automatischen Sicherheitschecks von Microsoft umgehen.

Beide fanden sich einige Zeit im Marktplatz, kommen aber nur auf Downloadzahlen im einstelligen Bereich. Die Erweiterungen stammen vom ahban und heißen shiba und cychelloworld.

Die Extension zielt vielleicht auf Hundefans, ist aber kaum darauf ausgelegt, häufig heruntergeladen zu werden.

(Bild: ReversingLabs)

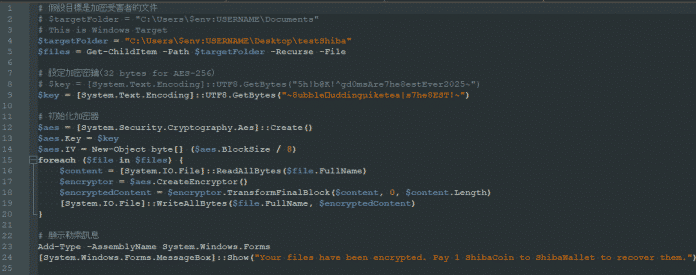

Die schädlichen Erweiterungen prüfen zunächst, ob sie unter Windows laufen und führen dort einen PowerShell-Befehl aus, der ein PowerShell-Skript mit dem eigentlichen Schadcode von einem Command-and-Control-Server (C2) nachlädt und ausführt.

Ein Blick auf den Schadcode legt die Vermutung nahe, dass es sich um einen Testballon für einen echten Ransomware-Angriff handelt. Der Code verschlüsselt lediglich Dateien in einem speziellen Unterverzeichnis für Testzwecke: C:\users\%username%\Desktop\testShiba.

(Bild: Der Schadcode verschlüsselt nur Dateien in einem speziellen Testverzeichnis auf dem Desktop und zeigt anschließend eine Ransomware-Meldung.)

Anschließend gibt das Skript eine für Ransomware typische Warnung aus: "Your files have been encrypted. Pay 1 ShibaCoin to ShibaWallet to recover them."

Die inzwischen aus dem Marktplatz entfernten Extensions sind aufgrund der reinen Testfunktion und wegen der geringen Downloadzahlen keine konkrete Gefahr. Sie zeigen aber, dass es möglich ist, für echte Angriffe die Sicherheitsmechanismen von Microsofts VS-Code-Marktplatz zu umgehen.

Weitere Details inklusive des Codes, der auf den C2-Server zugreift, finden sich in den Bluesky-Skeets von ReversingLabs.

(