Auf dem Chaos Communication Congress zeigte Sicherheitsforscher und Hardware-Hacker Thomas Lambertz (th0mas) in seinem Vortrag "Windows BitLocker: Screwed without a Screwdriver", wie sich mit Microsofts Laufwerksverschlüsselung BitLocker geschützte Windows-11-Systeme über das Netzwerk entschlüsseln lassen. Dafür ist einmaliger physischer Zugriff erforderlich, um das Gerät in den Wiederherstellungsmodus zu versetzen und ein Netzwerkkabel anzuschließen. Ein Öffnen des Geräts ist nicht nötig.

Anzeige

Der ausgenutzte Fehler CVE-2023-21563 gehört zur Kategorie der "bitpixie"-Angriffen und ist seit Sommer 2022 dokumentiert. Microsoft hat sie bislang nicht richtig geschlossen, obwohl der Fehler seit November 2022 als behoben gilt. th0mas demonstrierte, dass sich die Lücke mit einem Downgrade-Angriff weiterhin ausnutzen lässt.

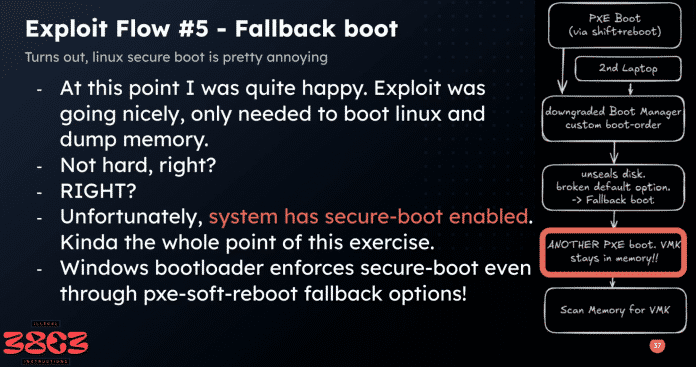

BitLocker wird auf neueren Windows 11-Installationen unter "Geräteverschlüsselung" standardmäßig aktiviert. In diesem Modus ist die Festplatte im Ruhezustand verschlüsselt, wird aber automatisch entschlüsselt, wenn ein legales Windows gebootet wird. Lambertz zeigte bei seinem Talk live, wie ein voll aktualisiertes Windows 11 angegriffen werden kann. Dazu nutzte er Secure Boot, um zunächst einen veralteten Windows-Bootloader zu starten. Dieser "vergisst" unglücklicherweise im Wiederherstellungsmodus den Verschlüsselungsschlüssel im Arbeitsspeicher.

Damit er diesem habhaft werden konnte, bootete der Hacker ein angepasstes Linux-System mit Secure Boot, das ihm Zugriff auf den Arbeitsspeicher gewährte. Dort nutzte er wiederum eine Schwachstelle im Linux-Kernel, um die Speicherinhalte auszulesen und so den "vergessenen" Volume Master Key von BitLocker zu extrahieren. Dieses Vorgehen ermöglicht ihm, an die verschlüsselten Daten heranzukommen, ohne physischen Zugriff auf das Speichermedium.

Da BitLocker Secure Boot voraussetzt, musste Lambertz auch das für das Exploit eingesetzte Linux mit Secure Boot starten.

(Bild: Thomas Lambertz / Screenshot 38C3)

Lambertz betonte, dass Microsoft die Problematik schon lange bekannt sei. Eine dauerhafte Lösung wäre, die Zertifikate für anfällige Bootloader zu widerrufen, doch der dafür reservierte Speicherplatz in der UEFI-Firmware ist begrenzt. Ab 2026 plant Microsoft, neue Secure-Boot-Zertifikate zu verteilen, was Mainboard-Hersteller zu UEFI-Updates zwingen würde.

Ein vollständiger Schutz gegen die bitpixie-Lücke ist derzeit nur durch Sicherung von BitLocker mit einer Benutzer-PIN möglich, was je nach Windows-Version eingeschränkt sein kann. Thomas Lambertz rät außerdem dazu, im BIOS-Setup die Netzwerk-Optionen zu deaktivieren, da Angreifer den bitpixie-Bug auch über USB-Netzwerkadapter ausnutzen könnten.

Auch der im vergangenen Jahr vorgestellte faulTPM-Angriff auf Schwächen in AMD-CPUs ermöglichte den Zugriff auf verschlüsselte Geheimnisse, die etwa für das Entschlüsseln von BitLocker nötig sind – wozu jedoch mehrstündiger physikalischer Zugriff nötig ist. Diese jetzt vorgestellte Variante verringert die Zeit für den physischen Zugriff stark, die für das unbefugte Öffnen von BitLocker-Laufwerken nötig ist.

(

Kommentare