Nicht weniger als einen kostenlosen, KI-basierten Videoeditor versprachen Cyberkriminelle in einer Kampagne auf sozialen Medien. Wer auf das Angebot reingefallen ist, hat sich damit jedoch eine Info-Stealer-Malware installiert.

Anzeige

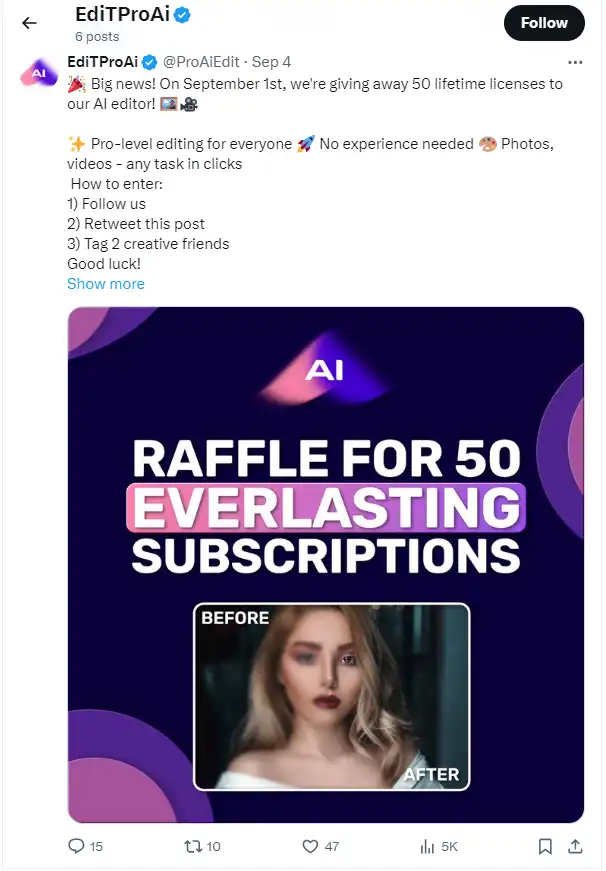

In den sozialen Medien haben die Kampagnen-Drahtzieher mit solchen Posts für den angeblichen KI-Videoeditor geworben.

(Bild: Screenshot: Malwarebytes)

Die IT-Sicherheitsforscher von Malwarebytes schreiben in ihrer Analyse, dass statt des erhofften Videoeditors mit KI-Funktionen auf Windows-PCs der Lumma Stealer und auf Mac-Rechnern der Atomic Stealer landeten. Die Kampagne zum Bewerben der Malware lief auf unterschiedlichen sozialen Medien, etwa auf Facebook, Youtube oder X.

Die Kampagne läuft mindestens seit Anfang September, ist aber aktuell noch aktiv. Die Täter haben zahlreiche Konten angelegt, um ihr "Produkt" zu bewerben. Malwarebytes listet viele Handles wie @ProAIEdit, @EditProAI, @EdittProAI, @EditPr0AI und weitere mit Klarnamen "EditProAI" auf. Andere Konten scheinen demnach kompromittiert und für die Werbung missbraucht worden zu sein.

Es handelt sich um eine offenbar gut organisierte Kampagne. Sie sieht legitim aus, sodass sie erst sehr spät entdeckt wurde, erklärt Malwarebytes.

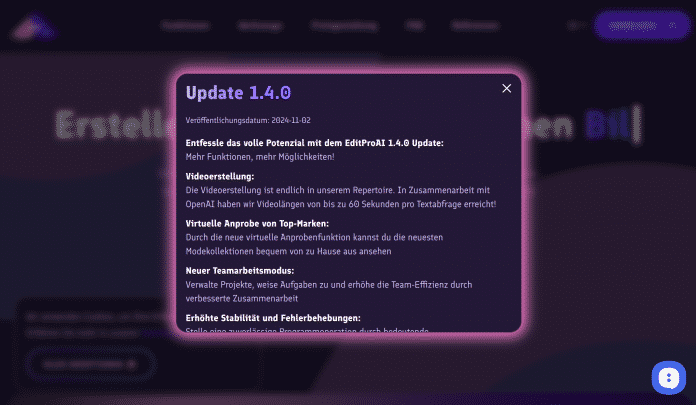

Die Webseite zur Malware ist noch immer online. Sie erweckt einen seriösen Anschein.

(Bild: Screenshot / dmk)

Die Webseite ist sogar in mehreren Sprachen, unter anderem Deutsch und Englisch, verfügbar. Ein angezeigtes Changelog soll den seriösen Anstrich untermauern. Beim Versuch, die Malware herunterzuladen, helfen Interessierte derzeit jedoch offenbar lediglich, Captchas – die werden vor dem vermeintlichen Download eingeblendet – zu knacken, ein Download der Malware findet nicht statt. Dahinter kann jedoch auch etwa eine Geo-IP-Einschränkung stecken.

Anzeige

Den Virenanalysten vom Malwarebytes gingen dort die Dateien "Edit-ProAI-Setup-newest_release.exe" unter Windows und unter macOS "EditProAi_v.4.36.dmg" ins Netz. Darin verbergen sich der Lumma Stealer für Windows, ein Malware-as-a-Service-Angebot, das Informationen aus Krypto-Wallets und Browser-Erweiterungen sowie Zwei-Faktor-Authentifizierungsinformationen stiehlt, sowie Atomic Stealer, für macOS. Der bringt seinen Betreibern Geld ein, indem er auf dem infizierten Rechner nach Kreditkarteninformationen, Authentifizierungscookies, Passwörtern und Kryptowährungen sucht und diese heimschickt; neben den Daten aus den Webbrowsern selbst kann er zudem Informationen aus Browser-Erweiterungen extrahieren.

Indizien für eine Kompromittierung (Indicators of Compromise, IOCs) nennt Malwarebytes nicht. Wer jedoch die Malware ausgeführt hat, sollte seine Konten im Blick behalten, da Konten- und Kryptowährungsinformationen das primäre Ziel der Infostealer sind, erörtern Malwarebytes Mitarbeiter. Betroffene sollten ihre Passwörter ändern – alle, angefangen jedoch bei den wichtigsten; wer noch keinen Passwort-Manager nutzt, sollte bei der Gelegenheit gleich darauf umsteigen. Wo möglich, sollten sie zudem Mehr-Faktor-Authentifizierung aktivieren. Auf der infizierten Maschine sollten sie sich aus allen wichtigen Konten abmelden, da die Infostealer auch Session-Cookies stehlen können, mit denen eine Anmeldung mit MFA umgangen werden kann.

(

Kommentare