Das Team hinter der Open-Source-Schutzsoftware CrowdSec hat aktive Angriffe über zwei Schwachstellen registriert, die hunderte Multifunktionsdrucker-Modelle verschiedener Hersteller betreffen.

CVE-2024-51977 und CVE-2024-51978 sind bereits seit Ende Juni bekannt – heise online hat damals berichtet. Neu ist jedoch, dass tatsächlich Exploit-Versuche stattfinden. Wer die bereits seit einigen Wochen verfügbaren Firmware-Updates sowie die zusätzlich empfohlenen Sicherheitsmaßnahmen noch nicht eingespielt beziehungsweise ergriffen hat, sollte dies spätestens jetzt nachholen.

Zu den potenziell verwundbaren Geräten gehören mindestens 689 verschiedene Multifunktionsdrucker, Scanner und Etikettendrucker von Brother, 46 Druckermodelle von Fujifilm, fünf Drucker von Ricoh, zwei Modelle von Toshiba und sechs Geräte von Konica Minolta.

Das Rapid7-Team hat die derzeit ausgenutzten Schwachstellen entdeckt. Das Team beschreibt sie zusammen mit weiteren, dieselben Geräte betreffenden Lücken in einem Blogeintrag. Zu aktiven Angriffen auf die übrigen Schwachstellen ist nichts bekannt.

CrowdSecs Intrusion Prevention System analysiert Angriffe böswilliger IP-Adressen, um diese später gezielt erkennen und blockieren zu können. In diesem Zusammenhang entdeckte das Team laut Mitteilung eine "breit angelegte Scan-Kampagne" nach Druckern, die im Netzwerk erreichbar und von CVE-2024-51977 als initialem Einfallstor betroffen sind.

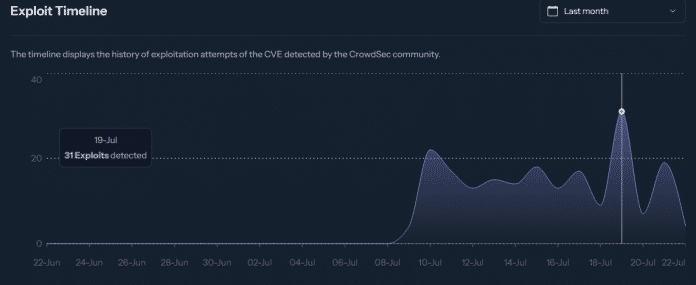

Die Threat-Intelligenze-Spezialisten haben eine Website samt "Exploit-Timeline" eingerichtet, die Angriffsversuche auf die Schwachstelle seit dem 9. Juli bis heute darstellt. Zwar sagt die (eher geringe) Zahl der täglich erfassten Angriffe auf Basis von Community-Daten wenig über die tatsächliche Größe der Angriffswelle aus. Die Statistik belegt jedoch, dass seit gut zwei Wochen täglich Exploit-Versuche stattfanden. Unterhalb der Timeline listet die Website zudem konkrete Angreifer-IPs auf.

Die Exploit-Timeline zeigt kontinuierliche Angriffsversuche via CVE-2024-51977.

(Bild: CrowdSec / Screenshot)

Laut CrowdSecs Analysen verbergen sich hinter den Angriffen verschiedene Akteure und Strategien. Einige versuchen demnach gezielt, die Schwachstelle für den initialen Einbuch in Netzwerke zu missbrauchen; bei anderen handele es sich wohl um automatisierte Versuche zum Aufbau von IoT-Botnetzen. Letztere könnten kompromittierte Drucker später etwa für Distributed-Denial-of-Service-Angriffe (dDoS) nutzen.

CVE-2024-51977 (Einstufung "Medium") ermöglicht mit wenig Aufwand das Extrahieren der Seriennummer verwundbarer Drucker. Von dieser Nummer wiederum leitet sich deren Standard-Kennwort ab.

Hat ein Angreifer dieses herausgefunden, ermöglicht CVE-2024-51978 (Einstufung "kritisch") im nächsten Schritt der Angriffskette das Generieren eines Admin-Passworts – und damit vollen Zugriff auf das verwundbare Gerät. Das klappt natürlich nur, wenn das Standard-Kennwort zuvor nicht geändert wurde. Genau dies sollten Besitzer potenziell betroffener Geräte also tun, um Angriffsversuche ins Leere laufen zu lassen.

Neben dieser grundlegenden Sofortmaßnahme stehen Firmware-Updates der Hersteller bereit. Details sind unter anderem den folgenden Sicherheitshinweisen zu entnehmen:

(

Sie haben heise+ bereits abonniert? Hier anmelden.

Oder benötigen Sie mehr Informationen zum heise+ Abo

Kommentare