Aktuelle Versionen des Heimserver-Betriebssystems Unraid beheben verschiedene, teils kritische Sicherheitslücken. Das gab das Unraid-Team seinen Kunden in einem Newsletter bekannt. Updates stehen bereit und Admins sollten diese zügig einspielen.

Anzeige

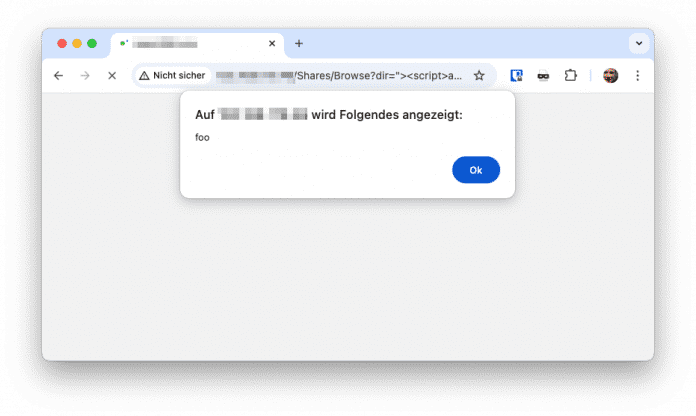

Die schwerste der vier Sicherheitslücken ist ein Cross-Site-Scripting (XSS) wie aus dem Lehrbuch: Über einen URL-Parameter im webbasierten Dateibrowser können Angreifer Unraid-Admins Javascript-Code unterschieben. Sie müssen ihr Opfer jedoch dazu bringen, auf einen präparierten Link zu klicken, während es im Unraid-Webinterface eingeloggt ist. Auch in einem Parameter der Geräteeinstellungen von Unraid verbirgt sich ein XSS.

2003 hat angerufen: Dieser triviale XSS in der Unraid-Weboberfläche ist mit aktuellen Versionen behoben.

(Bild: heise security / cku)

Auf den Plätzen:

Eine Cross-Site Request Forgery (CSRF), die zum Sessionklau und möglicherweise Code-Einschleusung führt,Ein Stored XSS in verschiedene Datenbankfelder – auch hier steht Codeausführung im Raum.Eine Schwäche im Unraid Community-Appstore, die Angreifern nach der feindlichen Übernahme eines Github-Repositories ermöglicht hätte, bösartige Applikationsvorlagen einzuschleusen.Alle Sicherheitslücken sind in der Anfang Januar veröffentlichten neuesten Major-Version 7.0.0 und in einem Bugfix-Release für die Vorgängerversion behoben. Die Aktualisierung trägt die Versionsnummer 6.12.15 und behebt zudem Sicherheitslücken in den mitgelieferten git- und rsync-Binaries.

Admins, die einen Unraid-Server daheim oder im Unternehmen pflegen, sollten die Updates zügig einspielen.

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen. YouTube-Video immer laden

Kommentare