Die Drahtzieher hinter dem Badbox-Botnet haben ihre Aktivitäten angepasst und das Badbox-2.0-Botnet aufgebaut – mit mehr als einer Million infizierten Geräten. Die ursprüngliche Badbox-Malware hatte Ende vergangenen Jahres zigtausende Internet-of-Things-Geräte mit AOSP-basierter Firmware (Android Open Source Project) infiziert. Das BSI legte im Dezember die Kommunikation von 30.000 Drohnen in Deutschland lahm.

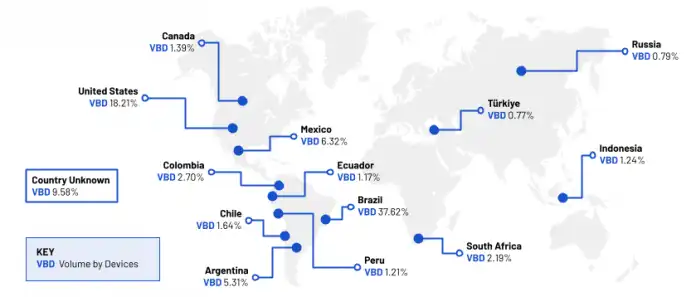

Die geografische Verteilung der mit Badbox 2.0 infizierten Geräte zeigt besonders viele in Brasilien, den USA und Mexiko.

(Bild: Humansecurity)

Humansecurity berichtet in einem Blog-Beitrag, dass das Badbox-2.0-Netzwerk nun ebenfalls zumindest in Teilen gestört werden konnte. Das gelang in Zusammenarbeit von Humansecurity, Google, Trend Micro, Shadowserver und weiteren Beteiligten. Wie der Vorgänger Badbox befällt Badbox 2.0 primär billige Endanwender-Geräte. Mehr als eine Million markenlose, nicht zertifizierte Connected-TV-Boxen (CTV), Tablets, digitale Projektoren und weitere Geräte mit AOSP-basierter Firmware sind demnach betroffen. Mit Play Protect geschützte Geräte oder solche mit Android TV OS sind hingegen nicht darunter.

Sämtliche Geräte seien in China produziert und global verschifft worden, erörtern die IT-Forscher. Sie haben Badbox-2.0-Traffic aus 222 Ländern und Regionen beobachtet. Die größte Verbreitung hat die Malware in Brasilien (37,62 %), den USA (18,21 %) sowie in Mexiko (6,32 %). Nach der Störaktion des BSI gegen das ursprüngliche Badbox-Botnetz im Dezember weisen die Forscher für Deutschland keinen signifikanten Anteil mehr aus.

Um die Infrastruktur von Badbox 2.0 zu stören oder weitestgehend offline zu nehmen, hat Google einige Maßnahmen ergriffen. Google Play Protect warnt vor der Installation von Apps, die dafür bekannt sind, Badbox-bezogenes Verhalten aufzuweisen. Standardmäßig ist dieser Schutz auf Geräten mit Google Play Services aktiviert und warnt auch vor Apps, die außerhalb des Google Play Store heruntergeladen und installiert werden. Auf Android-Geräten sollten Besitzer daher Google Play Protect aktivieren. Außerdem hat Google Publisher-Konten im Google-Werbe-Ökosystem deaktiviert, die mit Badbox 2.0 in Verbindung stehen. Das Unternehmen rät, zu prüfen, ob die eigenen Geräte Google-Play-Protect-zertifiziert sind. Eine Anleitung dafür liefert Google auch mit.

Die Schadfunktionen bleiben weitestgehend zu der ursprünglichen Badbox identisch: Die Botnet-Drohnen dienen als sogenannte Residential Proxies, wodurch etwa Kriminelle ihre Herkunft verschleiern und die infizierten Geräte als VPN-Endpunkt nutzen können. Außerdem betreiben sie Werbe- und Klickbetrug, indem sie im Hintergrund unsichtbar Webseiten ansurfen und die Werbeanzeigen darauf anzeigen und teils automatisch anklicken. Technisch sind die infizierten Geräte aber nicht darauf beschränkt, sondern können weitere Funktionen ausführen, da die Drohnen APKs nachladen und weiteren Schadcode ausführen können. In dem Blog-Beitrag gehen die IT-Forscher noch detailliert auf diese Schadfunktionen ein und liefern auch Hinweise auf Infektionen (Indicators of Compromise, IOCs). Sie listen etwa Namen von ab Werk infizierten Geräten sowie URLs von Command-and-Control-Servern (C2) auf.

Android-TV-Boxen scheinen ein beliebtes Vehikel für Kriminelle zu sein. Im vergangenen September hat der Antivirenhersteller Dr. Web die Malware "Vo1d" auf solchen Geräten aufgespürt. Auf rund 1,3 Millionen Android-TV-Boxen wurde die Schadsofttware entdeckt.

(

Kommentare